Per passare inosservato, il ransomware appena scoperto viene compilato in un formato di file di immagini Java che viene raramente utilizzato dagli sviluppatori.

n

n

Una nuova varietà di ransomware chiamata Tycoon sta cercando di orientarsi e penetrare nei mondi Windows e Linux, usando un formato di immagine Java poco noto come parte della sua catena di infezioni.

n

Il ransomware è ospitato in una versione trojan di Java Runtime Environment (JRE), secondo i ricercatori di BlackBerry Cylance, ed è in circolazione da dicembre. Finora le sue vittime sono state in gran parte costituite da organizzazioni di piccole e medie dimensioni nel settore dell’istruzione e del software, hanno affermato i ricercatori, che si rivolge con esche personalizzate.

n

“Tycoon è stato in libertà per almeno sei mesi, ma sembra che ci sia un numero limitato di vittime”, hanno osservato i ricercatori, in un post di giovedì.

“Ciò suggerisce che il malware potrebbe essere altamente mirato. Potrebbe anche far parte di una campagna più ampia che utilizza diverse soluzioni ransomware diverse, a seconda di ciò che viene percepito con maggior successo in ambienti specifici.”

n

Lavorando con i Cyber Response Services nel Regno Unito di KPMG, i ricercatori hanno analizzato un attacco mirato utilizzando il malware precedentemente sconosciuto sul controller di dominio e sui file server di un’organizzazione (l’intrusione iniziale si è verificata tramite un jump-server RDP rivolto a Internet). Hanno detto che l’analisi dettagliata di un recente attacco ha mostrato che il ransomware utilizza tecniche “insolite e degne di nota”.

n

In particolare, Tycoon ransomware viene consegnato a una macchina compromessa come un archivio compresso .ZIP, contenente una build JRE (Java Runtime Environment) trojanizzata. Il malware viene compilato in un file di immagine Java (JIMAGE). JIMAGE è uno speciale formato di file utilizzato per archiviare file di classe e di risorse di più moduli Java (comprese le immagini) per supportare JRE personalizzato. È usato raramente dagli sviluppatori – a differenza di suo cugino, il popolare formato Java Archive (JAR).

n

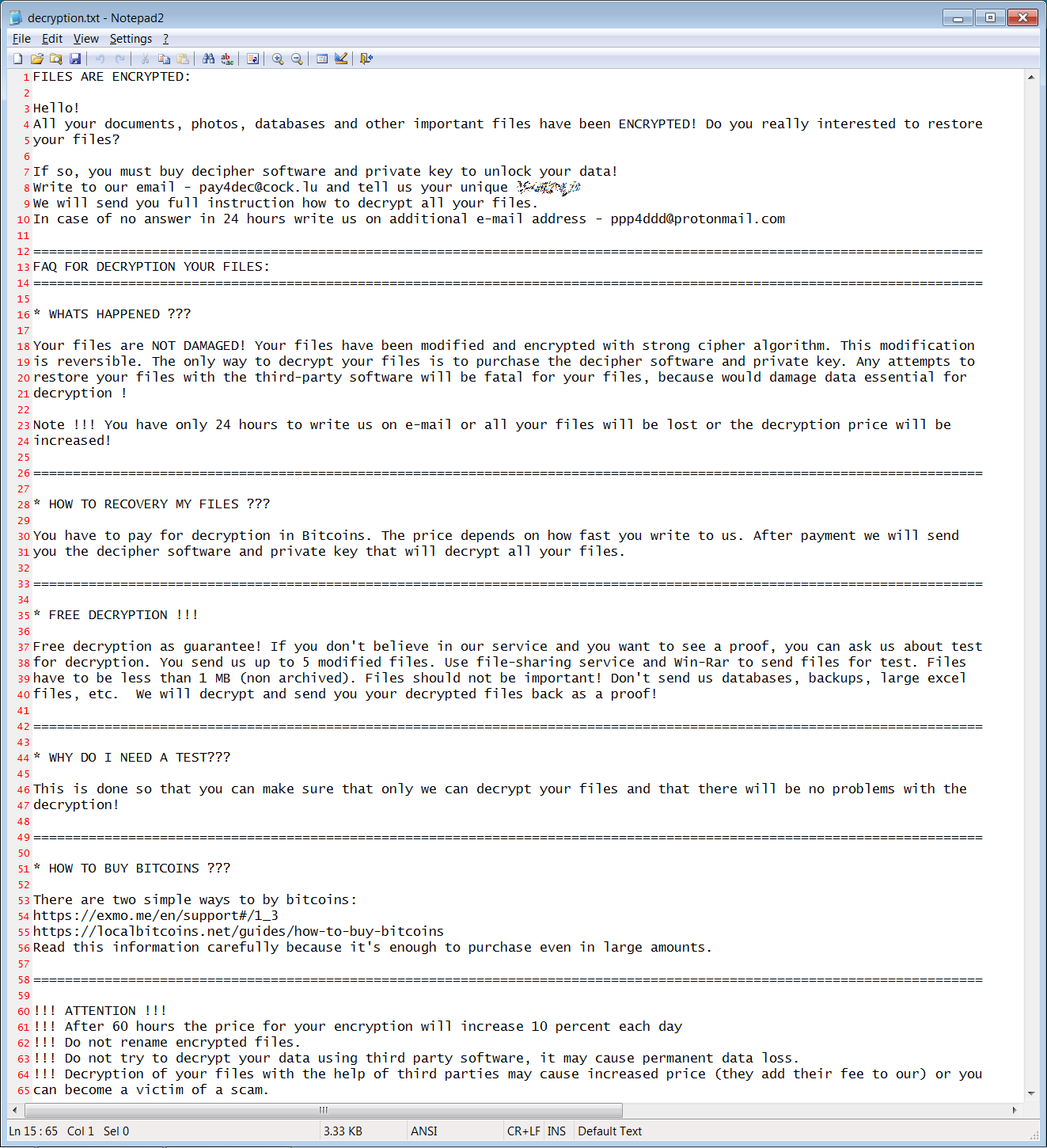

a sinistra Jar classic, a destra Jimagen

“Gli autori di malware sono costantemente alla ricerca di nuovi modi di volare sotto il radar”, hanno detto i ricercatori.

n

n

“Si stanno lentamente allontanando dall’offuscamento convenzionale e si stanno spostando verso linguaggi di programmazione non comuni e formati di dati oscuri. Abbiamo già visto un sostanziale aumento del ransomware scritto in lingue come Java e Go. Questo è il primo esempio che abbiamo riscontrato che abusa in modo specifico del formato Java JIMAGE per creare una build JRE dannosa personalizzata. “

n

n

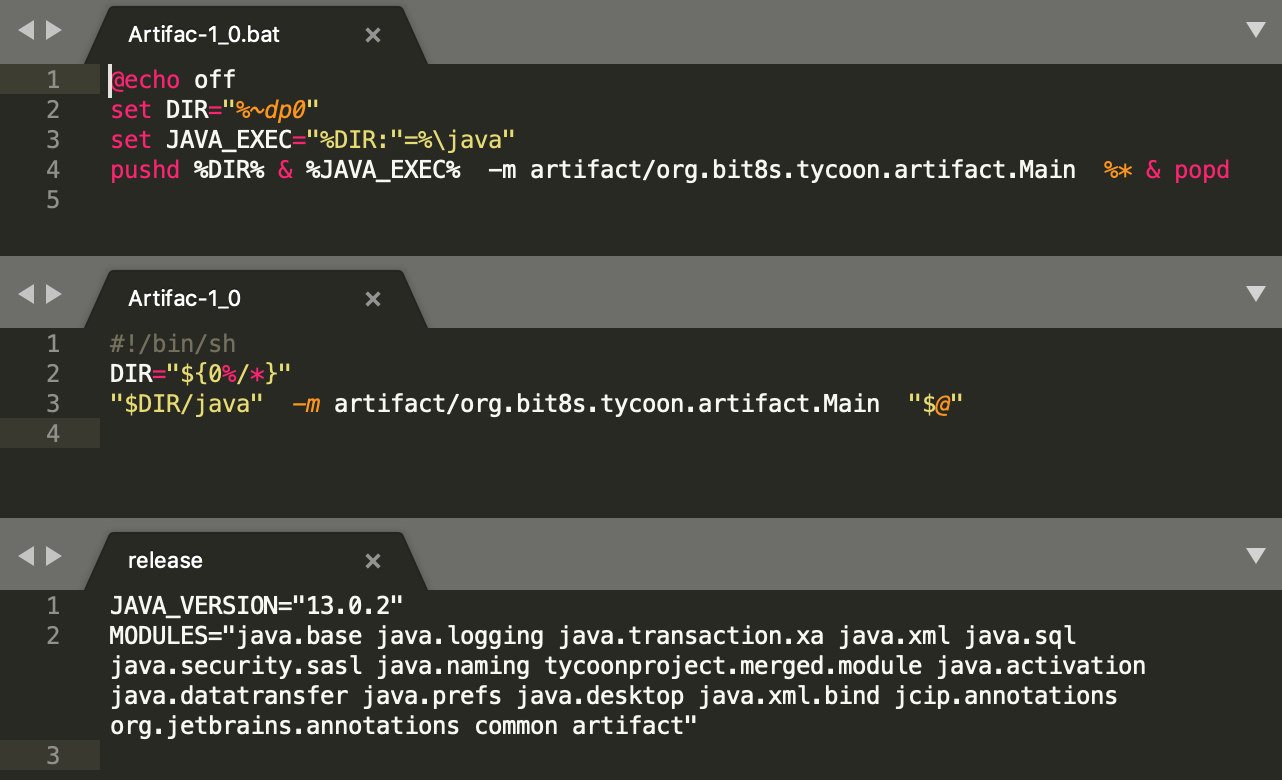

Il ransomware viene attivato eseguendo uno script di shell che esegue il principale modulo Java dannoso, di cui esistono versioni sia Windows che Linux. Ha un file di configurazione memorizzato nel file BuildConfig del progetto, che contiene l’indirizzo e-mail dell’aggressore; una chiave pubblica RSA; il contenuto della nota di riscatto; un elenco di esclusioni; e una serie di comandi di shell da eseguire.

n

Questi ultimi comandi includono istruzioni sulla crittografia dei file presenti sulla macchina compromessa.

n

“L’elenco dei percorsi da crittografare può essere passato come parametro; in alternativa, il malware genererà un elenco di tutti i percorsi di root nel sistema”, hanno spiegato i ricercatori.

n

n

“Verrà creato un thread di crittografia separato per ciascun elemento nell’elenco dei percorsi. Una volta completato il processo di crittografia, il malware assicurerà che i file non siano recuperabili sovrascrivendo i file eliminati in ciascun percorso di crittografia. Per questa attività utilizza un’utilità di Windows integrata denominata cipher.exe. “

n

n

Ogni file viene crittografato con una chiave AES diversa, quindi crittografato con la chiave pubblica RSA-1024 dell’attaccante e salvato in un blocco di metadati di blocco.

n

script shell per far partire il ransomwaren

“A causa dell’utilizzo dell’algoritmo RSA asimmetrico per crittografare le chiavi AES generate in modo sicuro, la decodifica dei file richiede l’ottenimento della chiave RSA privata dell’attaccante”, hanno spiegato i ricercatori. “Il factoring di una chiave RSA a 1024 bit, sebbene teoricamente possibile, non è stato ancora raggiunto e richiederebbe una straordinaria potenza computazionale.”

n

Detto questo, la prima versione del malware (che applica l’estensione .redrum ai file crittografati) può essere decodificata utilizzando una chiave RSA statica codificata che un utente ha pubblicato su un forum sulla sicurezza informatica. Tuttavia, i ricercatori hanno scoperto che la chiave ha dimostrato di avere successo anche nella decodifica di versioni più recenti (che aggiungono le estensioni “.grinch” e “.thanos” ai file).

n

L’analisi ha individuato alcuni altri nuovi approcci in Tycoon, incluso l’uso dell’iniezione IFEO (Image File Execution Options) per ottenere la persistenza sulla macchina della vittima. Lo utilizza per eseguire una backdoor insieme alla funzionalità OSK (OS-Screen Keyboard) di Microsoft Windows del sistema operativo.

n

Inoltre, gli aggressori hanno disabilitato la soluzione anti-malware dell’organizzazione con l’uso dell’utility ProcessHacker e hanno cambiato le password per i server Active Directory. Ciò impedisce alla vittima di accedere ai propri sistemi.

n

Indicatori di compromissione:

n

JIMAGE module (libmodules):neddc43ee369594ac8b0a8a0eab6960dba8d58c0b499a51a717667f05572617fbnnEmail Addresses:nnpay4dec[at]cock[.]lundataissafe[at]protonmail[.]comndataissafe[at]mail[.]comnfoxbit[at]tutanota[.]comnmoncler[at]tutamail[.]comnmoncler[at]cock[.]linrelaxmate[at]protonmail[.]comncrocodelux[at]mail[.]runsavecopy[at]cock[.]linbazooka[at]cock[.]linfuntik[at]tutamail[.]comnproff-mariarti[at]protonmail[.]comnnEncrypted Files Extension:nnthanosngrinchnredrumnnEncrypted Files Signature:nhappyny3.1nredrum3_0nnRSA Public Key (happyny3.1 version):nn-----BEGIN PUBLIC KEY-----nnMIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDa+whJSxr9ngcD1T5GmjDNSUEYngz5esbymvy4lE9g2M3PvVc9iLw9Ybe+NMqJwHB8FYCTled48mXQmCvRH2Vw3lPkAnTrQ4zbVx0fgEsoxekqtb3GbK2NseXEeavCi5lo5/jXZi4Td7nlWTu27CluyxRSgvnL0O19CwzvckTM91BKwIDAQABnn-----END PUBLIC KEY-----nnRSA Private Key (redrum3_0 version):nn-----BEGIN RSA PRIVATE KEY-----nnMIICXQIBAAKBgQCyNELzNaPcGBlt2YEARamc+a+uyM8/mRadrMLLQ9tuzkppvdWIniM/LH+xATZUgByknwzaMtRQZi6R2pQ8nBG6DxNtdhla33L+njQLTW+7wo1tSaaJzn6Of0FvCUZNPZ0mF5OrJO+Z6ZfDxafcwv653Ii7aTwaKlhjFoZijBMrA43wIDAQABnAoGAPJ+I0yJBX0OXiwY+W3BXdj5+5LANyS30QqmeDvZDtRtat0RMW0lnn0t53JpInDABDoPJJIW8MqnAWAALA994LFhk9jUtJTUgwsViyKL/Q/dOCeBPJU3xyXNkqhmCNnImP4v7DxjvWp1pomrIIRCW68GkbB+cSGyLAzUo+1KHVh6LECQQDdL26UsVNsNYTXnrfv6BZItGO1HJHYTiz0cI82n4woZY2fS2lpBDEvy3Rl8E4Y7F9tQby4odDLHi/9lnRCeoif45AkEAzkDsPGauMmWsPXAbXrjzq3/0+MWgh7Vd8Gpgn83QUYjTO2RxtE1nnzAYzTLrFFtM8zmCAubpKM1dyi4Xs7hlv1wJBAJD5ofV8NT3b5nKn61z5gdJlYEEdnOPeecDOdlBLS0a/KZCbkT/wK300UdrvI4FajUHDsLsj9QLtim8f4YDYsHKECQQCXnR40+XD3mnyZvRbv9hQDMyKSglyvAfimxvgSzEZ17QDVWubygd6nrPpz/6XnH3RYbndTLVhysHb1uHtKpslWGvAkAf0kivk9miSFnVeoO1XZumRAwrhTh6Rxhkg6MJCLBPnThoY7wYXmV9zNPo02xYTvZlyhwnWspz4Kx4LsUutWmBsnn-----END RSA PRIVATE KEY-----n