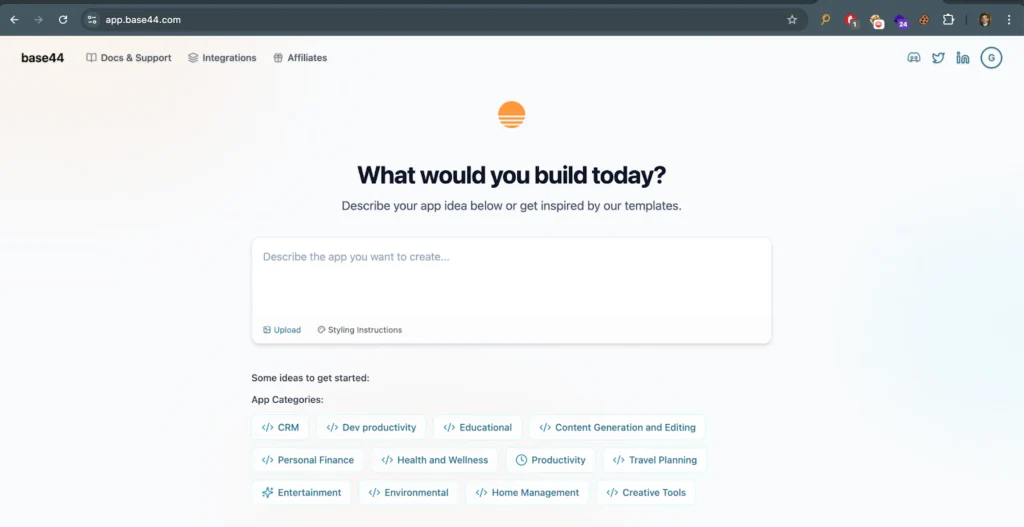

Negli ultimi mesi si è assistito a un’accelerazione senza precedenti nello sviluppo delle cosiddette Vibe Coding Platform (VCP), ambienti cloud-native alimentati da intelligenza artificiale progettati per trasformare l’esperienza dello sviluppo software. Tra queste, Base44 è emersa come una delle soluzioni più promettenti, in grado di offrire ambienti di sviluppo “always-on”, preview URL temporanei e provisioning istantaneo delle app in uno spazio condiviso, accessibile da più sviluppatori in tempo reale. Ma proprio questo approccio innovativo ha finito per introdurre un nuovo e insidioso vettore di attacco.

Il team di ricerca di Wiz ha recentemente scoperto una vulnerabilità critica in Base44 che ha permesso l’accesso non autorizzato a istanze private di applicazioni create all’interno della piattaforma. La falla nasce da una mancata separazione logica tra gli ambienti pubblici e privati, aggravata da un sistema di routing poco rigoroso che ha esposto numerosi endpoint interni a potenziali richieste malevole.

L’approccio tecnico seguito dai ricercatori ha simulato un comportamento comune nelle attività di bug bounty: la scansione sistematica di ambienti web alla ricerca di risposte HTTP anomale. Nel caso specifico, è stato sufficiente inviare richieste a URL di debug della forma https://<random-subdomain>.base44.app/debug per ricevere in risposta payload JSON contenenti metadati sensibili come ID applicazione, URL privati, chiavi di deployment e configurazioni di runtime. Alcune risposte includevano anche intestazioni contenenti JWT token e percorsi interni di microservizi. Non erano necessarie credenziali o autenticazione di alcun tipo.

L’impatto della vulnerabilità è stato classificato come critico: l’accesso completo agli ambienti di sviluppo privati avrebbe potuto consentire ad attori malevoli di leggere codice sorgente, manipolare configurazioni, iniettare payload dannosi o addirittura intercettare segreti e credenziali memorizzate nei file .env. In uno scenario reale, questo avrebbe potuto tradursi in attacchi su vasta scala contro le supply chain delle aziende che utilizzano Base44 per sviluppare i propri microservizi o frontend.

Nel corso della ricerca, i ricercatori hanno anche evidenziato l’esistenza di URL predictability all’interno della piattaforma. I subdomini utilizzati per le istanze temporanee, pur essendo apparentemente randomici, erano generati seguendo uno schema deterministico che li rendeva suscettibili a brute-force basati su dizionari. In assenza di rate-limiting efficaci e logging avanzato, questa debolezza avrebbe potuto essere sfruttata per enumerare centinaia di ambienti di sviluppo attivi senza destare sospetti.

A livello di Indicators of Compromise, alcuni IOC rilevati includono pattern ricorrenti nei payload JSON come "deployment_type": "preview" oppure URI contenenti /debug, /api/status o /_internal. Questi endpoint possono essere monitorati all’interno di sistemi EDR e WAF per identificare eventuali tentativi di probing.

Base44 è intervenuta tempestivamente disabilitando l’accesso ai debug endpoint pubblici e introducendo controlli di autenticazione obbligatori. Tuttavia, questo incidente apre un dibattito più ampio sulla sicurezza intrinseca delle VCP e sul loro crescente utilizzo nei flussi CI/CD automatizzati. Ambienti di sviluppo nati per essere aperti e collaborativi, se non progettati con una corretta separazione dei contesti, diventano il cavallo di Troia ideale per attaccanti che cercano di colpire “a monte” la filiera dello sviluppo.

Ogni nuova astrazione nella pipeline dev-sec-ops richiede un’attenta valutazione delle superfici esposte. Non è sufficiente proteggere il codice in produzione se l’ambiente di staging, alimentato da AI e reso disponibile in modo semi-pubblico per aumentare la velocità di iterazione, diventa un entry point non monitorato. In un mondo dove “l’app è lo stack” e la collaborazione avviene a colpi di link temporanei, la sicurezza non può essere lasciata a una configurazione di default.

💬 Hai già lavorato con Vibe Coding Platforms o ambienti AI-driven simili?

🔍 Hai mai rilevato comportamenti anomali o rischi sottovalutati durante lo sviluppo?

🎯 Condividi la tua esperienza, confrontati con altri professionisti e approfondisci i dettagli tecnici sul nostro forum dedicato alla sicurezza dello sviluppo software:

👉 Partecipa alla discussione sul forum

Perché anche la fase di debug merita attenzione… e threat modeling.